- Autor Jason Gerald [email protected].

- Public 2023-12-16 11:06.

- Última modificación 2025-01-23 12:15.

Internet se creó por conveniencia y no por seguridad. Si navega por Internet tanto como la persona promedio, es probable que muchas personas puedan rastrear sus hábitos de navegación a través de software espía, scripts e incluso cámaras. Con esta información, cualquier persona en el mundo puede averiguar quién es usted, dónde vive y otra información personal importante.

Hay dos formas de rastrear a otras personas en Internet:

- Colocando malware directamente en la computadora.

- Escuchando lo que se intercambia utilizando servidores remotos desde cualquier parte de la red.

Paso

Método 1 de 2: evitar el malware

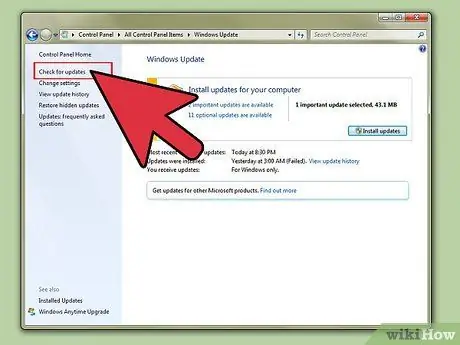

Paso 1. Actualice el sistema operativo (sistema operativo / SO)

La forma más fácil para que otras personas rastreen y registren todo sobre usted es instalar software espía / virus o ingresar automáticamente en su computadora. Al actualizar regularmente el sistema operativo de la computadora, el proveedor del sistema operativo puede mantener actualizado el sistema de seguridad en áreas críticas para evitar vulnerabilidades de seguridad automatizadas y convertir el software espía en código inútil.

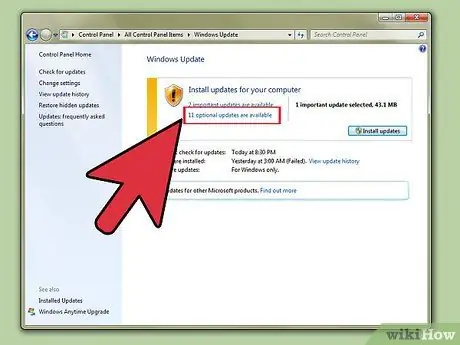

Paso 2. Mantenga el programa en su última versión

Las actualizaciones del programa se realizan para mejorar la comodidad del usuario y agregar varias funciones. Sin embargo, también se realizan actualizaciones para corregir errores en el programa. Hay muchos tipos de piojos; algunos muestran solo artefactos visuales, otros le impedirán hacer algo anunciado y algunos pueden ser utilizados por piratas informáticos remotos y automatizados para hacerse cargo de su computadora. Sin garrapatas, no se pueden realizar ataques a distancia.

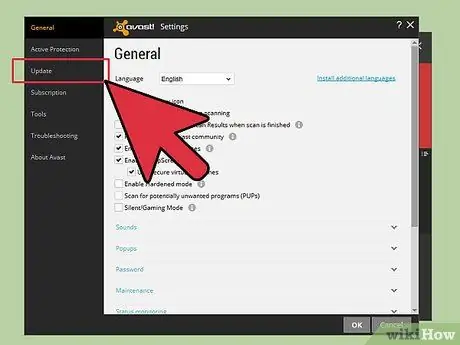

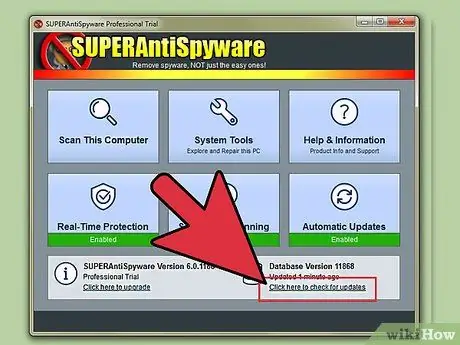

Paso 3. Actualice el antivirus con regularidad y manténgalo activo en MS Windows

Si la base de datos de firmas antivirus no está actualizada, algunos virus aún pueden penetrar. Si el antivirus no se está ejecutando en segundo plano y no comprueba el sistema con regularidad, desinstale su programa antivirus. Tenga en cuenta que los programas antivirus suelen buscar virus, software espía, rootkits y gusanos. Los programas anti-spyware específicos generalmente no son muy efectivos.

Paso 4. Use solo un programa antivirus único que esté ENCENDIDO

Un buen programa antivirus debe monitorear la computadora muy de cerca. En el mejor de los casos, uno de los programas confundirá al otro programa antivirus con un virus. En el peor de los casos, cada programa anti-malware bloqueará el trabajo de los demás. Si desea utilizar más de un antivirus, actualice la base de datos, desconecte la computadora de Internet, desactive el antivirus principal por completo y ejecute el segundo antivirus solo en modo "bajo demanda". Entonces, tal vez obtenga un falso positivo sobre el antivirus principal. No se preocupe, esto es normal. Inicie el antivirus principal y podrá usar la computadora como de costumbre. Malwarebytes es un gran programa de protección adicional para complementar su antivirus.

Paso 5. Trate de no descargar nada más que sitios oficiales (todos los sistemas operativos) o repositorios confiables (Linux / BSD / MacOS)

Por ejemplo, si desea descargar VLC Media Player, consígalo en el sitio web oficial (primero búsquelo en Google o visite www.videolan.org/vlc/). Nunca use enlaces de ningún sitio no oficial, incluso si el antivirus no muestra signos de peligro.

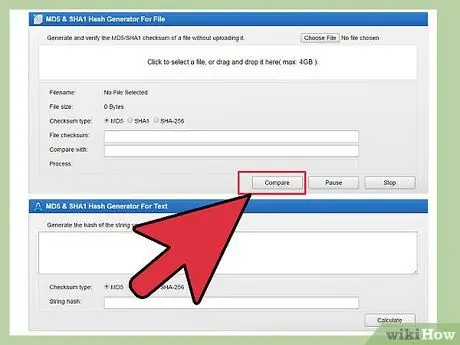

Paso 6. Verifique la firma binaria, si es posible

Puede visitar este sitio para leer ejemplos y artículos de wiki. Tenga en cuenta que md5 ya no es factible, por lo que recomendamos usar sha256. Básicamente, su objetivo es crear una firma a partir de un archivo (por ejemplo, el instalador / instalador del programa). Estas firmas se proporcionan en sitios web oficiales o bases de datos confiables. Al descargar un archivo, puede crear esta firma usted mismo a partir del archivo con un programa especial. Luego, puede compararlo con la firma del sitio; si son exactamente iguales, entonces tienes un buen instalador. De lo contrario, es posible que haya descargado un instalador falso que contenga un virus o que la descarga haya fallado (sea lo que sea, deberá descargar el archivo nuevamente para estar seguro). En la mayoría de las distribuciones de Linux, este proceso se realiza automáticamente y en * BSD utiliza cualquier administrador de paquetes sin requerir ninguna acción especial. En Windows, debe verificarlo manualmente.

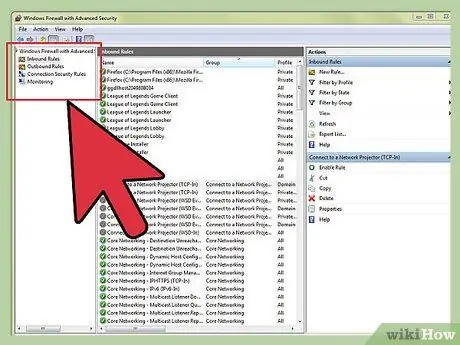

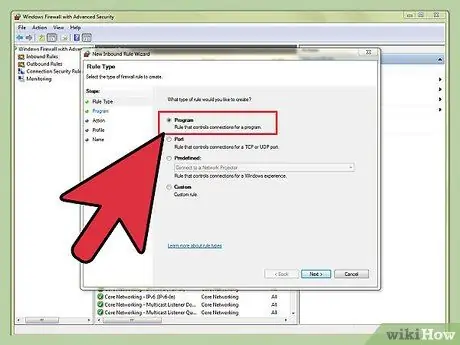

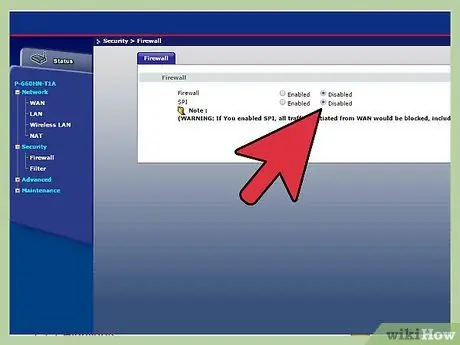

Paso 7. Utilice un cortafuegos

Para Linux / * BSD, hay dos buenos cortafuegos integrados (netfilter / iptables y pf respectivamente). Para MS Windows, debe buscar un buen firewall. Debe comprender que un firewall es similar a un cambiador de tráfico en el medio de una gran estación que contiene muchos trenes (datos de red), plataformas (puertos) y rieles (corrientes). Un buggy no puede cargarse solo y necesita la ayuda de alguien (un servicio o un demonio, es decir, un programa que se ejecuta en segundo plano y escucha un puerto determinado). Sin la ayuda de alguien, el servicio no haría nada, incluso si el tren llegara al andén. Recuerde, un firewall no es un muro o una puerta de enlace, es un conmutador (un firewall puede hacer mucho más que permitir o bloquear el flujo de datos). Sin embargo, no olvide que no puede controlar las conexiones salientes (a menos que bloquee todo o desconecte su computadora), pero aún puede registrar los datos salientes. La mayoría de los programas espía encuentran una manera de eludir los firewalls, pero no pueden ocultar su actividad, y usted puede encontrar más fácilmente programas espía que envían datos a un servidor remoto en el puerto 933 incluso si no usa un programa IMAP que los encuentra, se esconden en Internet. Explorer procesa y envía datos en el puerto 443 que se utiliza todos los días. Si puede acceder a los firewalls estándar (netfilter / iptables y PF), simplemente registre los datos salientes y bloquee todos los datos entrantes excepto las conexiones existentes y asociadas. No olvide permitir todo en el dispositivo loopback (lo); Es seguro y obligatorio.

Paso 8. Úselo solo para notar si su firewall no tiene estado

No puede bloquear los datos entrantes de forma inteligente. Evite el filtrado por aplicación, ya que es engorroso, inútil y proporciona una falsa sensación de seguridad. La mayoría de los programas espía adjuntan su código malicioso a una aplicación confiable que se cree que se usa para acceder a Internet (generalmente Internet Explorer) y se inicia con esa aplicación. Cuando Internet Explorer intente conectarse a Internet, el firewall le pedirá su confirmación. Si respondió "sí" (sí), el software espía podrá enviar cualquier cosa a través de los puertos 80 y 443, junto con sus datos reales.

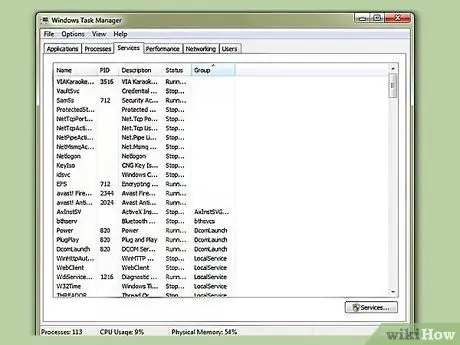

Paso 9. Compruebe qué servicios (también conocidos como demonios) se están ejecutando

Como se mencionó anteriormente, si no hay nadie en el andén cargando el tren, NADA puede pasar. No eres un servidor; ¡No necesitas un servicio para poder caminar y escuchar afuera! (¡cuidado, la mayoría de los servicios de Windows / Linux / MacOS / BSD son REQUERIDOS y no escuche afuera!) Si es posible, deshabilite los servicios inútiles o bloquee todos los flujos de datos en los puertos conectados al firewall (por ejemplo, puede bloquear el inicio y la salida en este puerto si no está usando Windows Shares. Tenga en cuenta que los errores en un servicio son una puerta de enlace abierta para controlar su computadora de forma remota. Si el servicio no está allí o está bloqueado por un firewall, su computadora puede no ser pirateado de forma remota. También puede probar un programa de escaneo de puertos como nmap para determinar qué puertos bloquear o qué servicios deshabilitar (mismo resultado).

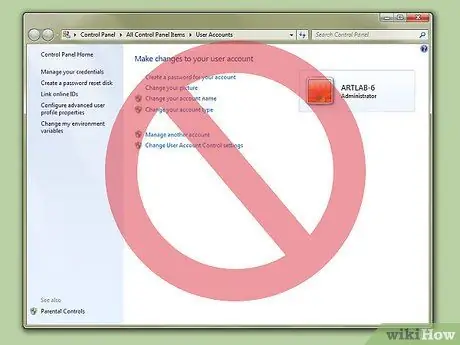

Paso 10. Intente no utilizar una cuenta de administrador

Aunque es mejor en Windows Vista y Seven, si usa una cuenta de administrador, todo el software podrá solicitar derechos de administrador, incluido el malware si se ejecuta sin cuidado. Si no es un administrador, el software espía tendrá que esforzarse más para ingresar a su computadora. Como mínimo, si es un usuario estándar, el software espía puede transmitir su información, pero no a otros usuarios. El software espía no podrá utilizar partes útiles del sistema para transmitir datos, lo que facilitará su eliminación de su computadora.

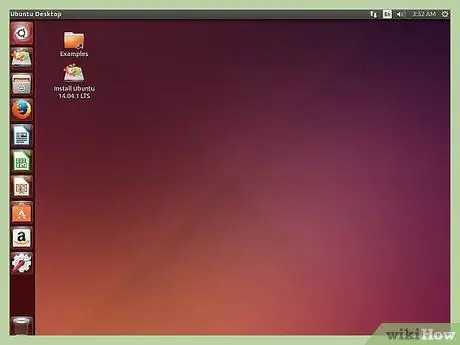

Paso 11. Cambie a Linux si no necesita una computadora para jugar o usar software especial

Hasta la fecha, se conocen pocos programas de malware que ataquen Linux, y todos ellos se han desactivado hace mucho tiempo gracias a las actualizaciones de seguridad. Los binarios se obtienen de repositorios verificados, firmados y auténticos. No necesita un antivirus y puede obtener muchos programas gratuitos, de código abierto y de calidad para satisfacer sus necesidades comunes (Firefox, Chrome, Inkscape, GIMP, Pidgin, OpenOffice, FileZilla, FFmpeg (utilizado en casi todos los convertidores de audio / video) para Windows), Ghostscript (utilizado en todos los convertidores de PDF existentes), XChat y muchos más programas que se desarrollaron originalmente en Linux y luego se importaron a Windows porque eran muy buenos).

Método 2 de 2: Evite que otros fisgoneen en su conexión

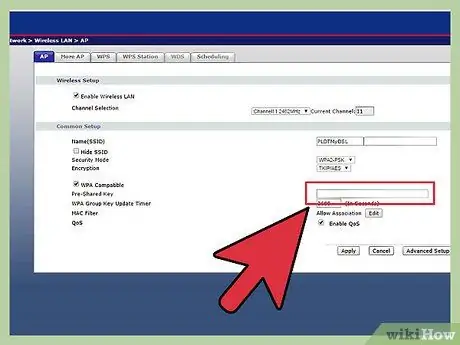

Paso 1. Asegúrese de que no se pueda acceder a la red sin su conocimiento o que esté deshabilitada

Paso 2. Asegúrese de que su red inalámbrica esté encriptada con un mínimo de WPA-TKIP o un máximo de WPA (2) -CCMP o WPA2-AES

Actualmente, el uso de cifrado WEP o ningún cifrado sigue siendo peligroso y no debe hacerse.

Paso 3. Trate de no navegar a través de proxies

Si se ve obligado a usar un proxy, recuerde que está obligado a confiar en un extraño que administra el proxy utilizado. Esta persona puede registrar y almacenar todo lo que envía / recibe a través de su proxy. Incluso puede desencriptar el protocolo dado que está utilizando (por ejemplo, HTTPS, SMTPS, IMAPS, etc.) cuando está desprevenido. Si es así, esta persona puede obtener su número de tarjeta de crédito, etc. Es mucho más seguro usar HTTPS siempre que sea posible que usar proxies dudosos.

Paso 4. Utilice el cifrado siempre que sea posible

Esta es la única forma de asegurarse de que nadie más que usted y el servidor remoto puedan comprender los datos que se envían y reciben. Utilice SSL / TLS siempre que sea posible, manténgase alejado de los habituales FTP, HTTP, POP, IMAP y SMTP (utilice SFTP, FTPS, HTTPS, POPS, IMAPS y POPS). Si su navegador dice que el certificado es incorrecto, abandone el sitio inmediatamente.

Paso 5. Intente no utilizar los servicios de ocultación de IP

Este servicio es en realidad un proxy. Todos tus datos pasarán por este proxy para que puedan registrar y almacenar todo. Este servicio también puede proporcionar páginas web falsas para obtener su información confidencial e incluso utilizarla directamente en el sitio real para que no se dé cuenta de que ha proporcionado información confidencial a extraños.

Consejos

- No abra correos electrónicos de extraños.

- No abra archivos adjuntos en correos electrónicos a menos que sean de una persona de confianza y se explique el contenido

- Los piojos web son una excelente manera de realizar un seguimiento de los sitios web que se deben visitar. Muchas extensiones pueden eliminarlo, como Ghostery para Chrome y Firefox.

- Si está jugando un juego en línea que requiere un puerto abierto, generalmente no es necesario cerrarlo más tarde. Recuerde, si no hay servicio, la amenaza es nula. Al salir del juego, nadie más escucha el puerto abierto como si estuviera cerrado.

- Un sitio web por sí solo no puede rastrear su IP en otro sitio.

- Si está utilizando un cliente de sitio, configúrelo para que el correo electrónico se muestre en texto sin formato (NO en HTML). Si no puede leer el correo electrónico, entonces toda la página es una imagen HTML que probablemente sea publicidad o spam.

- Nunca ponga una computadora en una DMZ; solo las personas de su red pueden aprovechar las lagunas. Si se encuentra en la DMZ, su red es Internet directamente.

- Nunca utilice varios detectores de software espía al mismo tiempo.

- Su IP es inútil para los piratas informáticos.

- Los propietarios de sitios web no pueden rastrearlo adecuadamente usando su dirección IP; en la mayoría de los casos, el ISP asigna la dirección IP de forma dinámica. La dirección IP cambiará de vez en cuando y el ISP es el único que sabe quién es usted. Técnicamente, el ISP no podrá registrar e identificar a todos.

- Como su nombre lo indica, una dirección IP es una dirección. ¡El hecho de que se conozca la dirección no significa que la casa sea fácil de robar! Lo mismo ocurre con las direcciones IP.

- Un puerto abierto (dentro de un firewall) sin un servicio con errores que escuche detrás de este puerto en particular es inútil para los piratas informáticos.