- Autor Jason Gerald gerald@how-what-advice.com.

- Public 2024-01-02 02:37.

- Última modificación 2025-06-01 06:06.

¿Le preocupa la seguridad de su red o de la red de otra persona? Uno de los aspectos básicos de la seguridad de la red es asegurarse de que su enrutador esté protegido contra intrusos. Una de las herramientas básicas que se pueden utilizar para protegerlo es Nmap o Network Mapper. Este programa escaneará el objetivo e informará los puertos abiertos y cerrados. Los expertos en seguridad de la red utilizan este programa para probar la seguridad de la red. Para aprender a usar el programa, lee este artículo de wikiHow.

Paso

Método 1 de 2: uso de Zenmap

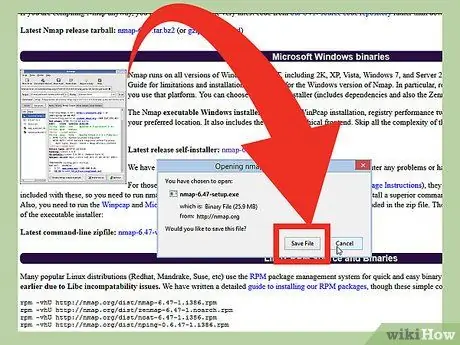

Paso 1. Descargue el archivo de instalación de Nmap

Este archivo (archivo) se puede obtener de forma gratuita en el sitio web del desarrollador Nmap. Se recomienda que descargue directamente el archivo de instalación de Nmap desde el sitio web del desarrollador para evitar virus o archivos falsos. El archivo de instalación de Nmap descargado contiene la aplicación Zenmap. Zenmap es una interfaz gráfica para Nmap que ayuda a los usuarios novatos a escanear sus computadoras sin tener que aprender la línea de comandos.

El programa Zenmap está disponible para los sistemas operativos Windows, Linux y Mac OS X. Puede encontrar todos los archivos de instalación para todos los sistemas operativos en el sitio web de Nmap

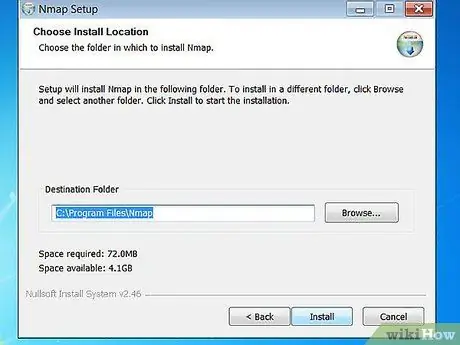

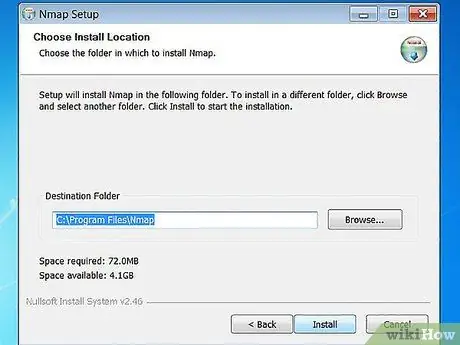

Paso 2. Instale Nmap

Ejecute el archivo de instalación de Nmap una vez que se descargue. Se le pedirá que seleccione los componentes del programa que desea instalar. Para maximizar el rendimiento de Nmap, le recomendamos que marque todas las opciones. Nmap no instalará programas publicitarios ni programas espía.

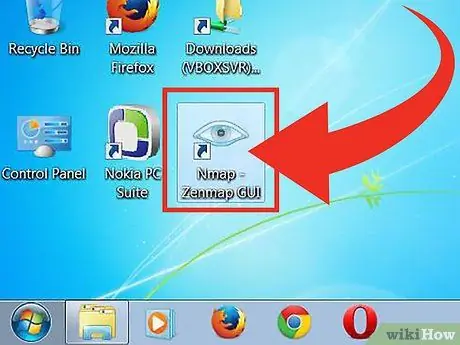

Paso 3. Ejecute el programa “Nmap - Zenmap GUI”

Si usa la opción predeterminada al instalar Nmap, verá el icono de Nmap en el escritorio. De lo contrario, busque este icono en el menú Inicio. Al abrir Zenmap, se ejecutará el programa.

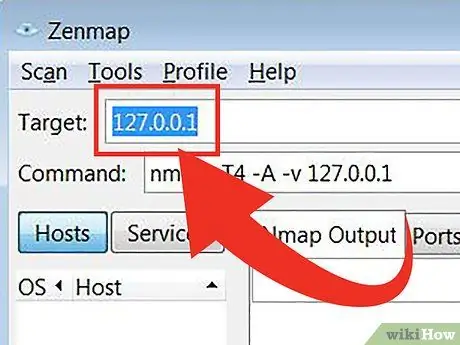

Paso 4. Ingrese el objetivo que desea escanear

El programa Zenmap facilita el proceso de escaneo. El primer paso para ejecutar un escaneo es seleccionar un objetivo. Puede ingresar un dominio (example.com), una dirección IP (127.0.0.1), una red (192.168.1.0/24) o una combinación de estos destinos.

Dependiendo de la intensidad y el objetivo del escaneo, ejecutar un escaneo de Nmap podría violar las reglas establecidas por su proveedor de servicios de Internet y podría causarle problemas. Le recomendamos que consulte las leyes locales y los contratos de los proveedores de servicios de Internet antes de ejecutar un escaneo de Nmap en objetivos que se originan fuera de su red

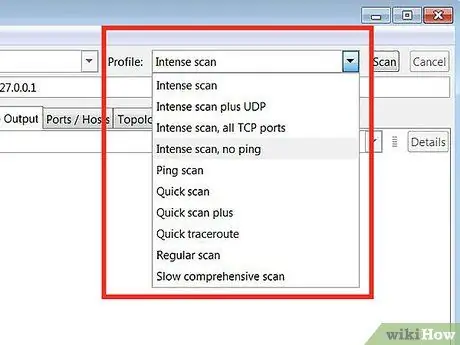

Paso 5. Seleccione Perfil

Un perfil es un ajuste preestablecido que contiene un conjunto de modificadores que definen el objetivo de escaneo. Esta función le permite seleccionar rápidamente el tipo de análisis sin tener que ingresar un modificador en la línea de comando. Elija un perfil que se adapte a sus necesidades:

- Escaneo intenso - Exploraciones minuciosamente realizadas. Este perfil contiene detección de sistema operativo (sistema operativo o SO), detección de versión, escaneo de scripts (script), traceroute y tiempo de escaneo agresivo. Esta opción es un análisis que puede interferir con el sistema y la red.

- Escaneo de ping - Este escaneo se usa para detectar si el objetivo ha ingresado a la red (en línea). Esta opción no escaneará ningún puerto.

- Análisis rápido - Este escaneo es más rápido que el escaneo normal porque esta opción tiene un tiempo de escaneo agresivo y solo escanea los puertos seleccionados.

- Escaneo regular - Esta opción es un escaneo estándar de Nmap sin ningún modificador. Este escaneo devolverá pings y abrirá puertos al objetivo.

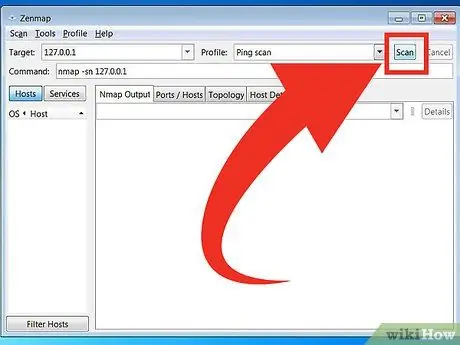

Paso 6. Haga clic en Escanear para comenzar a escanear

Los resultados del escaneo se mostrarán en tiempo real en la pestaña Salida de Nmap. La duración del escaneo varía según el perfil de escaneo seleccionado, la distancia entre su computadora y el objetivo y la configuración de red del objetivo.

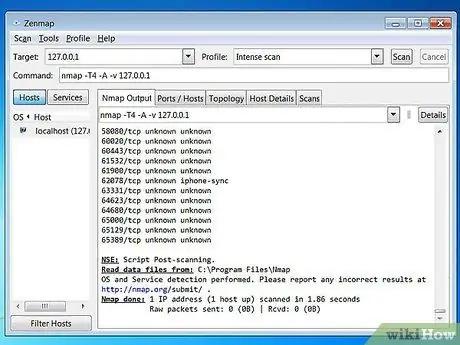

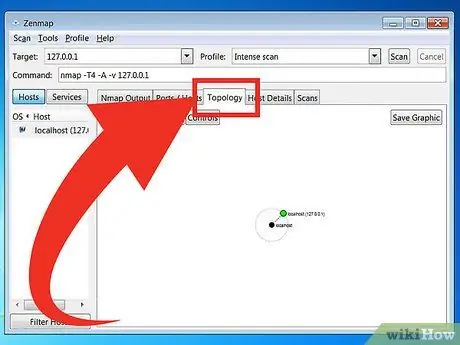

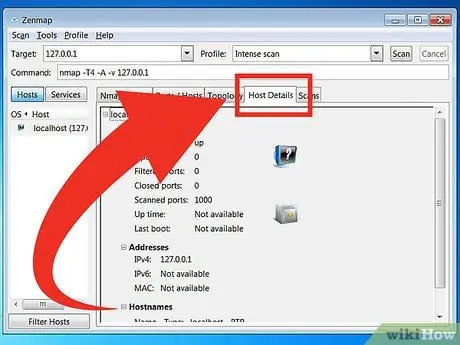

Paso 7. Vea los resultados del escaneo

Topología - Esta pestaña muestra la ruta de seguimiento para el escaneo que realizó. Puede ver cuántos saltos (una parte de la ruta que se encuentra entre el origen y el destino de los datos) por los que pasan los datos para llegar al destino.

Detalles del anfitrión - Esta pestaña muestra un resumen de los datos obtenidos del análisis de destino, como el número de puertos, la dirección IP, el nombre de host (nombre de host), el sistema operativo y otros.

Escaneos - Esta pestaña almacena todos los comandos (comandos) que se activaron en el análisis anterior. Las pestañas le permiten volver a escanear rápidamente los objetivos con un conjunto específico de parámetros.

Método 2 de 2: uso de la línea de comandos

Paso 1. Instale Nmap

Antes de usar Nmap, primero debe instalarlo para poder ejecutarlo desde la línea de comandos del sistema operativo. El programa Nmap es de tamaño pequeño y se puede obtener de forma gratuita a través de los desarrolladores de Nmap. Siga las instrucciones a continuación para instalar Nmap en su sistema operativo:

-

Linux - Descarga e instala Nmap desde tu repositorio. Nmap está disponible en la mayoría de los principales repositorios de Linux. Ingrese el siguiente comando según la distribución de Linux que tenga:

Ejecute un simple escaneo de Nmap Paso 8 - Para Red Hat, Fedora y SUSE

- (64 bits)

- Para Debian y Ubuntu

rpm -vhU

(32 bits) O

rpm -vhU

sudo apt-get install nmap

Para ventanas - Instale el archivo de instalación de Nmap. Este archivo se puede obtener de forma gratuita desde el sitio web para desarrolladores Nmap. Se recomienda que descargue directamente el archivo de instalación de Nmap desde el sitio web del desarrollador para evitar virus o archivos falsos. El uso del archivo de instalación de Nmap le permite instalar rápidamente la herramienta de línea de comandos de Nmap sin tener que extraer los archivos a la carpeta adecuada.

Si no desea la interfaz gráfica de Zenmap, puede desmarcar el proceso de instalación de Nmap

Para Mac OS X - Descargue el archivo de imagen de disco (un archivo de computadora que tiene el contenido y la estructura de un volumen de disco) Nmap. Este archivo se puede obtener de forma gratuita desde el sitio web para desarrolladores Nmap. Se recomienda que descargue directamente el archivo de instalación de Nmap desde el sitio web del desarrollador para evitar virus o archivos falsos. Utilice los archivos de instalación contenidos en el archivo de imagen de disco para instalar Nmap en la computadora. Nmap requiere OS X versión 10, 6 o posterior.

Paso 2. Abra la línea de comando

El comando Nmap se ejecuta desde la línea de comandos y los resultados del análisis se muestran debajo del comando. Puede utilizar variables para modificar el escaneo. Puede ejecutar un escaneo desde cualquier carpeta en la línea de comando.

-

Para Linux - Abra Terminal si está utilizando la GUI para su distribución de Linux. La ubicación del terminal varía según el tipo de distribución de Linux.

Ejecute un simple escaneo de Nmap Paso 9 Bullet1 -

Para ventanas - Puede abrir una ventana de símbolo del sistema presionando la tecla de Windows + R e ingresando "cmd" en el campo Ejecutar. Los usuarios de Windows 8 pueden presionar la tecla de Windows + X y seleccionar Símbolo del sistema en el menú. Puede ejecutar un escaneo de Nmap desde cualquier carpeta.

Ejecute un simple escaneo de Nmap Paso 9 -

Para Mac OS X - Abra la aplicación Terminal que se encuentra en el subdirectorio Utilidades de la carpeta Aplicaciones.

Ejecute un simple escaneo de Nmap Paso 9

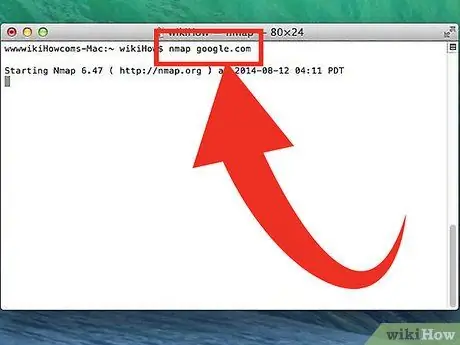

Paso 3. Ejecute un escaneo en el puerto de destino

Para ejecutar un escaneo básico, escriba

nmap

. Esto hará ping al objetivo y escaneará el puerto. Este escaneo es fácil de detectar. El resultado del escaneo se mostrará en la pantalla. Es posible que deba mover la ventana hacia arriba para ver el escaneo completo.

Dependiendo de la intensidad y el objetivo del escaneo, ejecutar un escaneo de Nmap podría violar las reglas establecidas por su proveedor de servicios de Internet y podría causarle problemas. Le recomendamos que consulte las regulaciones locales y el contrato del proveedor de servicios de Internet que está utilizando antes de ejecutar un escaneo de Nmap en objetivos que se originan fuera de su red

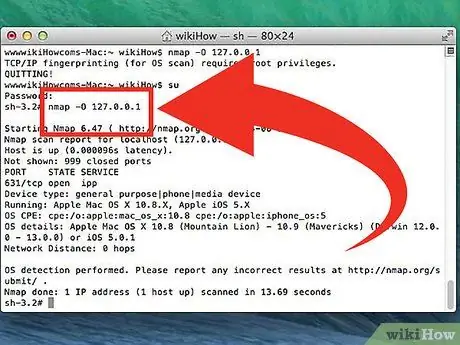

Paso 4. Ejecute el análisis modificado

Puede usar variables de comando para cambiar los parámetros de escaneo para que los resultados de la búsqueda tengan más o menos información. Cambiar la variable de escaneo cambiará el nivel de interferencia generado por el escaneo. Puede agregar varias variables poniendo un espacio entre cada variable. La variable se coloca antes del objetivo:

nmap

- - sS - Este es un escaneo SYN realizado en silencio. Este escaneo es más difícil de detectar que un escaneo estándar. Sin embargo, la exploración tardará más. Muchos firewalls modernos pueden detectar escaneos "-sS".

- - sn - Este es un escaneo de ping. Este escaneo deshabilitará el escaneo de puertos y solo buscará hosts que estén conectados a la red.

- - O - Este es un análisis del sistema operativo. Este análisis intentará determinar el sistema operativo de destino.

- - A - Esta variable activa varios análisis de uso común: detección de SO, detección de versiones, análisis de scripts y traceroute.

- - F - Este escaneo activa el modo rápido y reduce el número de puertos escaneados.

- - v - Este escaneo mostrará más información en los resultados de búsqueda para que pueda comprenderlos más fácilmente.

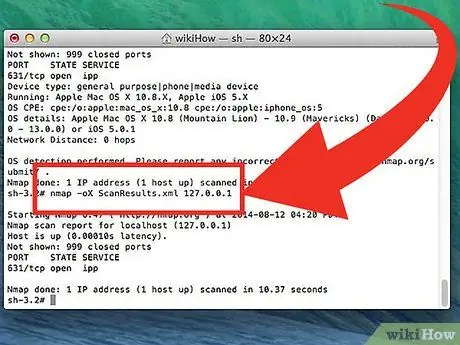

Paso 5. Convierta los resultados del escaneo a un archivo XML

Puede convertir los resultados del escaneo a un archivo XML para que pueda verlos fácilmente en cualquier navegador. Para hacer esto, debes usar la variable - buey y también especifique el nombre del archivo XML. El siguiente es un ejemplo del comando utilizado para convertir los resultados del análisis en un archivo XML:

nmap -oX Resultado de búsqueda.xml

El archivo XML se guardará en la carpeta donde guardó el archivo de trabajo

Consejos

- Si el objetivo no responde, intente agregar "-P0" al escaneo. Esto obligará a Nmap a comenzar a escanear incluso si el programa cree que no se puede encontrar el objetivo seleccionado. Este método es útil para equipos que están bloqueados por un firewall.

- ¿Quieres conocer el progreso del escaneo? Mientras el escaneo está en progreso, presione la barra espaciadora o cualquier tecla para ver el progreso del escaneo de Nmap.

- Si el escaneo lleva mucho tiempo (veinte minutos o más), intente agregar "-F" al escaneo de Nmap para que Nmap escanee solo los puertos de uso frecuente.

Advertencia

- Si ejecuta escaneos de Nmap con frecuencia, esté preparado para responder las preguntas de su proveedor de servicios de Internet. Algunos proveedores de servicios de Internet miran el tráfico de Nmap con regularidad y Nmap es una herramienta fácil de detectar. Nmap es una herramienta que muchos conocen y que suelen utilizar los piratas informáticos. Como tal, su proveedor de servicios de Internet puede sospechar de usted y debe explicar en detalle por qué está utilizando Nmap.

- ¡Asegúrese de tener permiso para escanear el objetivo! Escanear www.whitehouse.gov podría causarle problemas. Intente escanear scanme.nmap.org si desea probar la aplicación Nmap. Este sitio web es administrado y mantenido por desarrolladores de Nmap. Por lo tanto, puede escanearlo sin tener que preocuparse por meterse en problemas.